Руководство по установке WireGuard Easy (старая версия)

WireGuard Easy - это простое и безопасное VPN-решение, которое работает на различных дистрибутивах Linux.

Это руководство поможет вам установить и настроить сервер WireGuard Easy на вашем сервере Debian, Ubuntu, CentOS, Fedora или AlmaLinux.

Требования

- Сервер с root-доступом

- Минимум 1 ГБ оперативной памяти

- Доменное имя (опционально, но рекомендуется)

- Открытый порт 51820 UDP в вашем брандмауэре

Любой из наших тарифов отлично подойдёт для создания вашего собственного VPN-сервера.

Если вы ищете более высокую скорость через VPN, вам стоит обратить внимание на нашу линейку тарифов на базе "Ryzen 9 7950X3D", так как они предлагают значительно более высокие скорости по сравнению с линейкой "EPYC 9454P".

На серверах всегда действуют наши условия использования и политика Fair Usage.

Шаги установки

0. Подключение к серверу

Установите SSH-соединение с вашим сервером, используя данные которые вы получили в активационном письме от сервера, или те, которые вы установили самостоятельно.

Если вы не знаете, как это сделать, можете попробовать проследовать нашему руководству "Как подключиться к серверу (Linux)".

1. Обновление системных пакетов

# Установите sudo, если он еще не установлен

apt-get -y install sudo

sudo apt update && sudo apt upgrade -ysudo dnf update -y2. Установка Docker и Docker Compose

# Установка необходимых пакетов

sudo apt install -y apt-transport-https ca-certificates curl software-properties-common

# Добавление официального GPG-ключа Docker

curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo gpg --dearmor -o /usr/share/keyrings/docker-archive-keyring.gpg

# Добавление репозитория Docker

echo "deb [arch=$(dpkg --print-architecture) signed-by=/usr/share/keyrings/docker-archive-keyring.gpg] https://download.docker.com/linux/ubuntu $(lsb_release -cs) stable" | sudo tee /etc/apt/sources.list.d/docker.list > /dev/null

# Установка Docker

sudo apt update

sudo apt install -y docker-ce docker-ce-cli containerd.io

# Установка Docker Compose

sudo curl -L "https://github.com/docker/compose/releases/latest/download/docker-compose-$(uname -s)-$(uname -m)" -o /usr/local/bin/docker-compose

sudo chmod +x /usr/local/bin/docker-compose# Установка необходимых пакетов

sudo dnf install -y dnf-plugins-core

# Добавление репозитория Docker

sudo dnf config-manager --add-repo https://download.docker.com/linux/fedora/docker-ce.repo

# Установка Docker

sudo dnf install -y docker-ce docker-ce-cli containerd.io

# Установка Docker Compose

sudo curl -L "https://github.com/docker/compose/releases/latest/download/docker-compose-$(uname -s)-$(uname -m)" -o /usr/local/bin/docker-compose

sudo chmod +x /usr/local/bin/docker-compose3. Запуск и включение Docker

# Запуск службы Docker

sudo systemctl start docker

# Добавление Docker в автозагрузку

sudo systemctl enable docker4. Создание конфигурации WireGuard Easy

Создайте новую папку для WireGuard Easy:

mkdir -p ~/wireguard-easy

cd ~/wireguard-easyСоздайте файл docker-compose.yml:

cat > docker-compose.yml << EOF

version: '3.8'

services:

wireguard:

image: ghcr.io/wg-easy/wg-easy

container_name: wg-easy

environment:

- WG_HOST=your-server-ip-or-domain

- PASSWORD=your-password

- WG_PORT=51820

- WG_DEFAULT_DNS=1.1.1.1,8.8.8.8

volumes:

- ./wg-easy:/etc/wireguard

ports:

- "51820:51820/udp"

- "51821:51821/tcp"

restart: unless-stopped

cap_add:

- NET_ADMIN

- SYS_MODULE

sysctls:

- net.ipv4.ip_forward=1

- net.ipv4.conf.all.src_valid_mark=1

EOFЗамените your-server-ip-or-domain на IP-адрес или доменное имя вашего сервера, а your-password на надёжный пароль для веб-панели.

5. Запуск WireGuard Easy

docker-compose up -d6. Доступ к веб-панели

Откройте веб-браузер и перейдите по адресу:

http://your-server-ip:51821Где your-server-ip - IPv4-адрес вашего сервера.

Настройка

- Войдите в веб-панель, используя установленный вами пароль

- Создайте новых клиентов, нажав кнопку "Add Client"

- Скачайте файл конфигурации клиента (файл

.conf) - Импортируйте конфигурацию в ваш клиент WireGuard

Установка клиента

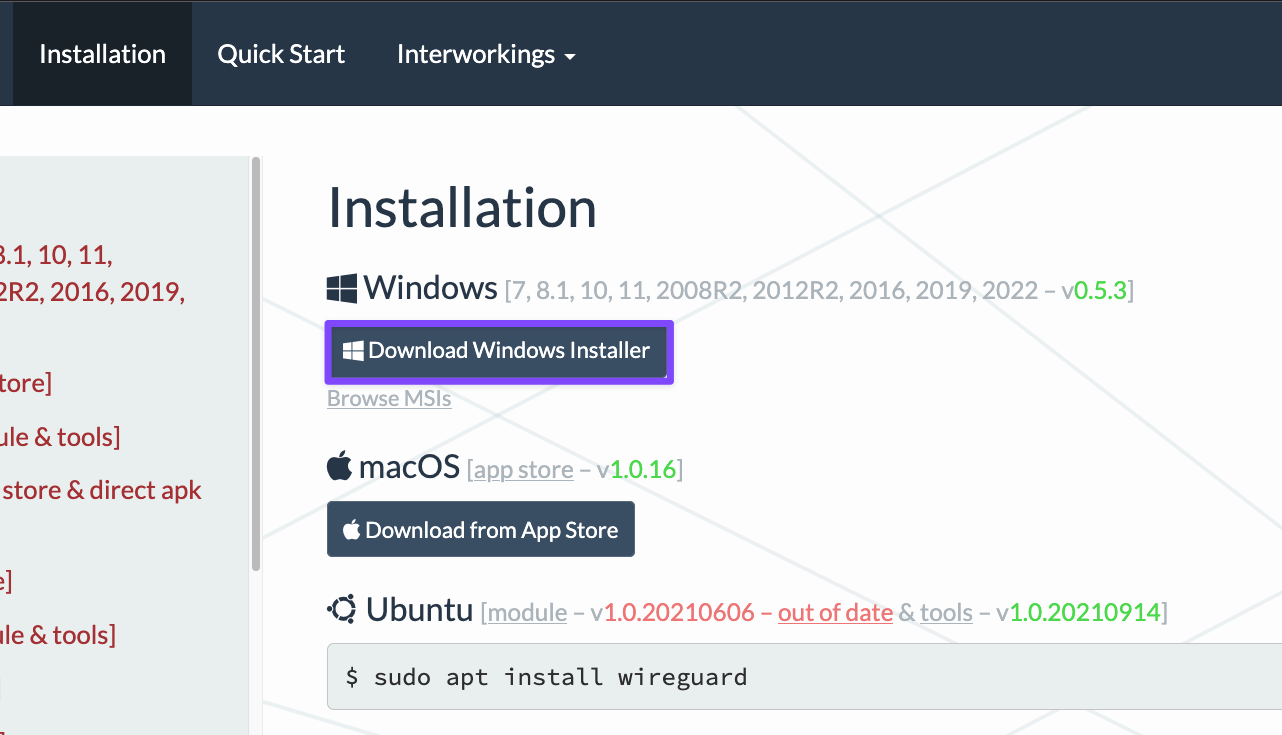

Windows

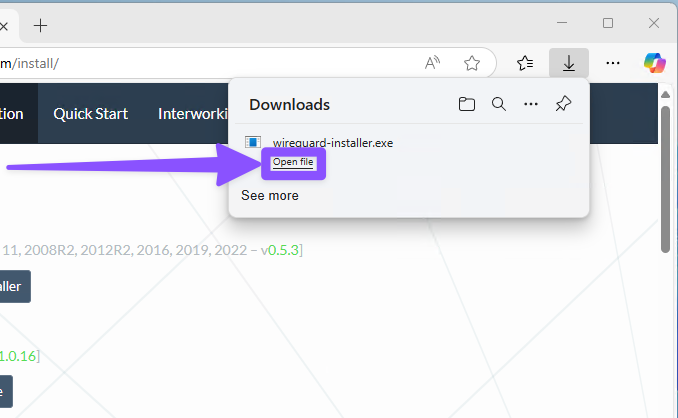

- Скачайте WireGuard с официального сайта - wireguard.com

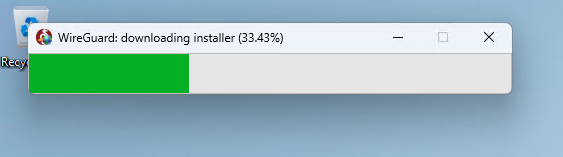

- Откройте установщик и дождитесь завершения установки

Приложение автоматически откроется после завершения установки.

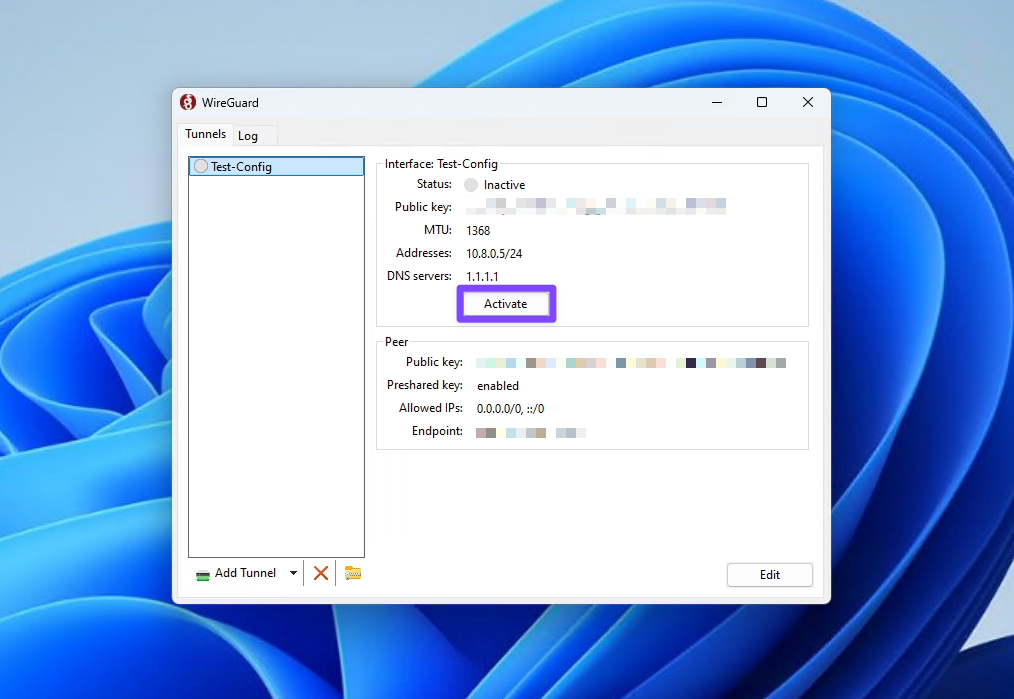

- Импортируйте файл конфигурации

- Подключитесь к VPN

Для этого нажмите кнопку "Активировать" (англ. - "Activate").

Готово!

Теперь весь ваш интернет-трафик теперь должен проходить через VPN.

macOS

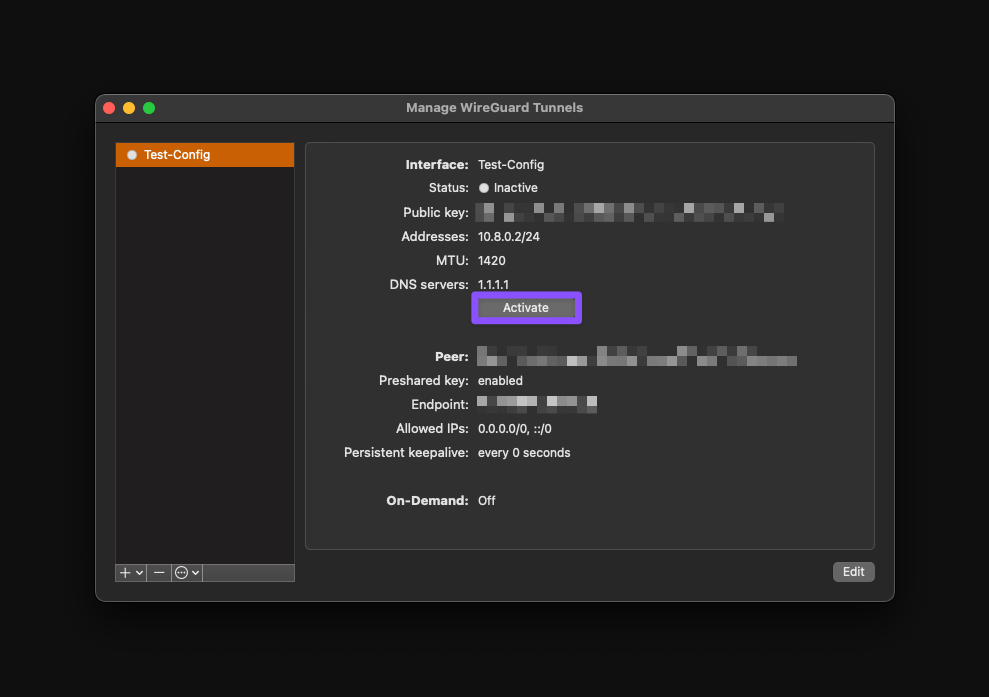

- Установите WireGuard из Mac App Store

- Запустите приложение

- Импортируйте файл конфигурации

Если вы впервые используете WireGuard на своем компьютере, macOS спросит, разрешить ли WireGuard создавать и управлять VPN-соединениями.

Выберите "Разрешить" (англ. - "Allow"), чтобы разрешить приложению работать должным образом.

- Подключитесь к VPN

Для этого нажмите кнопку "Активировать" (на англ. - "Activate").

Готово!

Весь ваш интернет-трафик теперь должен проходить через VPN.

Linux

sudo apt install wireguardsudo dnf install wireguard-toolsПосле установки вы можете подключиться к VPN, используя командную строку или графический интерфейс.

Через командную строку

Откройте Терминал (обычно находится в меню приложений или запускается сочетанием клавиш Ctrl+Alt+T)

Импорт конфигурации

bash# Копирование файла конфигурации в директорию WireGuard sudo cp your-config.conf /etc/wireguard/wg0.confЗапуск VPN-соединения

bash# Запуск VPN sudo wg-quick up wg0 # Проверка статуса соединения sudo wg showОстановка VPN-соединения

bashsudo wg-quick down wg0Включение автозапуска (опционально)

bashsudo systemctl enable wg-quick@wg0 sudo systemctl start wg-quick@wg0

Через графический интерфейс

Установка плагина NetworkManager для WireGuard

bashsudo apt install network-manager-wireguardbashsudo dnf install NetworkManager-wireguardИмпорт конфигурации

- Откройте Network Manager (обычно находится в системных настройках)

- Нажмите кнопку "+" для добавления нового соединения

- Выберите "Import a saved VPN configuration"

- Выберите ваш файл конфигурации (

.conf) - Нажмите "Add"

Подключение

- Нажмите на значок сети в системном трее

- Выберите ваше WireGuard-соединение

- Введите пароль, если потребуется

- Нажмите "Connect"

Устранение неполадок подключения в Linux

Проверка статуса интерфейса

baship addr show wg0Эта команда показывает подробную информацию о вашем интерфейсе WireGuard. Ищите:

inetадрес: должен показывать назначенный VPN IP-адрес- Статус

UP: указывает, что интерфейс активен - Флаг

POINTOPOINT: должен присутствовать для VPN-соединений

Пример работающего интерфейса:

4: wg0: <POINTOPOINT,UP,LOWER_UP> mtu 1420 qdisc noqueue state UNKNOWN group default qlen 1000 link/none inet 10.0.0.2/24 scope global wg0 valid_lft forever preferred_lft foreverПроверка таблицы маршрутизации

baship routeЭто показывает все сетевые маршруты. Для работающего VPN-соединения вы должны увидеть:

- Маршрут для вашей подсети VPN (например,

10.0.0.0/24 dev wg0) - Маршрут по умолчанию должен идти через VPN, если вы используете полный туннельный режим

- Специфические маршруты для разделенного туннелирования, если настроено

Пример вывода при активном VPN:

default via 10.0.0.1 dev wg0 10.0.0.0/24 dev wg0 proto kernel scope link src 10.0.0.2- Маршрут для вашей подсети VPN (например,

Проверка работы DNS

bashcat /etc/resolv.confУбедитесь, что ваши DNS-серверы правильно настроены. Вы должны увидеть:

- DNS-серверы, указанные в вашей конфигурации WireGuard

- Отсутствие конфликтующих DNS настроек

Пример правильной DNS-конфигурации:

nameserver 1.1.1.1 nameserver 8.8.8.8Проверка правил брандмауэра

bashsudo iptables -LЭта команда выведет ваши правила брандмауэра (firewall). Ищите:

- Правила, разрешающие UDP-трафик на порту 51820

- Правила, разрешающие трафик через интерфейс wg0

- Отсутствие правил, блокирующих VPN-трафик

Пример правильных правил брандмауэра:

Chain INPUT (policy ACCEPT) target prot opt source destination ACCEPT udp -- anywhere anywhere udp dpt:51820 Chain FORWARD (policy ACCEPT) target prot opt source destination ACCEPT all -- anywhere anywhereПросмотр логов соединения

bashjournalctl -u wg-quick@wg0Эта команда выведет системные логи для службы WireGuard. Ищите:

- Успешное создание интерфейса

- Отсутствие ошибок прав доступа

- Отсутствие конфликтов маршрутизации

- Сообщения об успешном рукопожатии

Пример успешных логов соединения:

Starting WireGuard via wg-quick(8) for wg0... [#] ip link add wg0 type wireguard [#] wg setconf wg0 /dev/fd/63 [#] ip -4 address add 10.0.0.2/24 dev wg0 [#] ip link set mtu 1420 up dev wg0 [#] wg set wg0 fwmark 51820 [#] ip -4 route add 0.0.0.0/0 dev wg0 table 51820Проверка статуса WireGuard

bashsudo wg showЭто выведет подробный статус интерфейса WireGuard. Ищите:

latest handshake: должен быть недавним (в течение последних 2 минут)transfer: должен показывать увеличивающиеся числа для активных соединенийallowed ips: должен соответствовать вашей конфигурации

Пример работающего соединения:

interface: wg0 public key: your-public-key private key: (hidden) listening port: 51820 peer: server-public-key endpoint: your-server:51820 allowed ips: 0.0.0.0/0 latest handshake: 1 minute, 23 seconds ago transfer: 1.21 MiB received, 3.45 MiB sentПроверка соединения

bashping -I wg0 1.1.1.1Эта команда проверяет подключение через интерфейс WireGuard. Вы должны увидеть:

- Успешные ответы ping

- Низкую задержку (обычно < 100 мс)

- Отсутствие потери пакетов

Пример успешного ping:

PING 1.1.1.1 (1.1.1.1) from 10.0.0.2 wg0: 56(84) bytes of data. 64 bytes from 1.1.1.1: icmp_seq=1 ttl=57 time=45.3 ms 64 bytes from 1.1.1.1: icmp_seq=2 ttl=57 time=46.1 ms

Android/iOS

- Установите WireGuard из соответствующего магазина приложений - Google Play / App Store

- Импортируйте файл конфигурации - вы также можете сделать это отсканировав QR-код в веб-панели WireGuard Easy

- Подключитесь к VPN

Устранение неполадок

Распространенные проблемы

Не удается подключиться к веб-панели

- Проверьте, открыт ли порт 51821 в вашем брандмауэре

- Убедитесь, что Docker запущен:

sudo systemctl status docker

Проблемы с VPN-соединением

- Убедитесь, что порт 51820 UDP открыт в вашем брандмауэре

- Проверьте, правильный ли IP-адрес сервера указан в конфигурации

- Убедитесь, что конфигурация клиента правильно импортирована

Медленное соединение

- Проверьте сетевое соединение вашего сервера

- Убедитесь, что нет ограничений пропускной способности

- Рассмотрите возможность использования иного DNS сервера

Также можете проследовать нашей статье с инструкциями по решению проблем со скоростью через VPN.

Рекомендации по безопасности

- Всегда используйте надежные пароли для веб-панели

- Следите за обновлениями системы и Docker

- Используйте брандмауэр для ограничения доступа только к необходимым портам

- Рассмотрите возможность использования доменного имени с SSL для веб-панели

- Регулярно создавайте резервные копии ваших конфигураций WireGuard

Обслуживание

Обновление WireGuard Easy

cd ~/wireguard-easy

docker-compose pull

docker-compose up -dРезервное копирование конфигурации

cp -r ~/wireguard-easy/wg-easy ~/wireguard-backupВосстановление конфигурации

cp -r ~/wireguard-backup ~/wireguard-easy/wg-easy

docker-compose restart